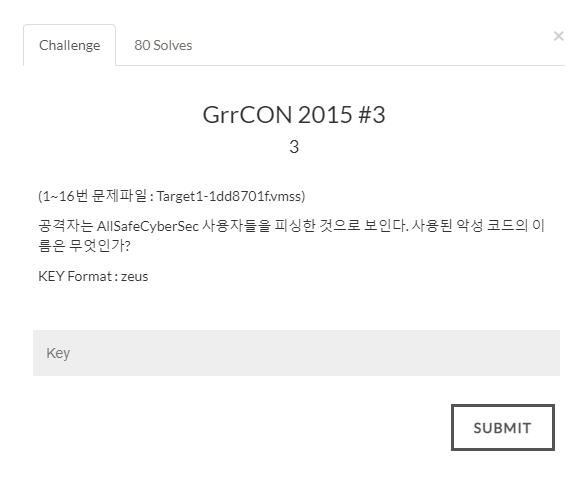

메모리 포렌식을 이용하여 사용된 악성 코드의 이름을 알아내는 문제다.

메모리 덤프 파일에서 AllSafeCyberSec을 서치해보자 아무 결과가 안 나왔다.

zeus도 마찬가지였다.

앞에 문제에서 공격자가 직원들의 이메일로 첨부했던 파일인 AnyConnectInstaller.exe의 파일을 통해 분석해보기로 했다.

filescan | findstr 명령어를 통해 AnyConnectInstaller.exe 파일을 찾아보고 주소까지 알아낼 수 있었다.

위에서부터 메모리 주소를 이용해 dumpfile을 만들어주었다

그중에서 3df1cf00 메모리 주소에 있는 프로그램을 덤프 파일로 만들자마자

알약에서 경고가 뜬다. 이를 VirusTotal 사이트로 분석해보자.

이때 분석을 해주기 위해선 알약 실시간 감지를 잠시 꺼야 됨(필수!) 아래 사이트에서 분석 진행

VirusTotal

www.virustotal.com

다양한 엔진에서 XTRat에 감염된 것이라고 찾아냈다.

따라서 악성코드의 이름은 Xtrat

검색을 통해 xtrat의 풀네임이 XtremeRAT이란 것을 알아냈다. 이를 정답창에 쳐보자.

굿

'WARGAME 문제 풀이' 카테고리의 다른 글

| GrrCON 2015 #4 (0) | 2021.05.05 |

|---|---|

| GrrCON 2015 #2 (0) | 2021.04.30 |

| ctf-d 우리는 이 파일에 플래그를... (0) | 2021.04.30 |

| ctf-d 사진 속에서 빨간색이.. (0) | 2021.04.30 |

| GrrCON 2015 #1 (0) | 2021.04.01 |