디지털 포렌식 2주차

침해 사고 포렌식

침해사고란?

- 정보통신시스템에 대한 비인가 된 행위 또는 위협의 발생을 의미.

- DDoS공격처럼 대규모/분산화 되어 발생되고 있으며, 금전적 이득 및 정치적 목적 등 범죄적 성향을 뛰고 있어 주의가 요구됨.

<사례>

- 비인가 된 시스템의 사용

- 사용자의 계정 도용

- 악성코드 유입 및 실행

- 정보 서비스 방해

물리적 사고(x)

정보보호 침해사고

- 법적인 정의(정보통신망이용촉진 및 정보 보호 등에 관한 법률 제 2조 1항 7조)

≻ 해킹, 컴퓨터바이러스, 논리폭탄, 메일폭탄, 서비스거부 또는 고출력 전자기파 등에 의하여 정보통신 망 또는 이와 관련된 정보시스템을 공격하는 행위로 인하여 발생한 사태

- 실무에서의 정의

≻ 해킹, 컴퓨터바이러스 유포에 한정하지 않고, 모든 전자적인 공격 행위

침해사고의 특징

- 대규모 : 동시에 다수의 시스템을 공격

- 분산화 : 다수의 공격 시스템을 통해 목표시스템을 공격

- 범죄적 성향 : 금전적 이익, 산업정보 침탈, 정지척 목적 등

최근 인터넷 침해사고의 추세

- 주로 금전적인 이익을 얻기 위하여 발생

- 지능적이고 복합적인 기법들을 사용

- 피해 확산, 복구가 불완전하여, 반복적으로 피해 발생

- 침해사고분석이 점점 어려워짐

≻ 국외해커 -> 국내 홈페이지 해킹 -> 악성코드 은닉 -> 사용자정보 해외유출

≻ 국내 웹 서버 해킹 -> 금융사기를 위한 피싱 사이트로 악용

≻ PC들이 악성Bot등 악성코드에 감염 -> C&C -> DDoS공격 수행

≻ 스파이웨어, 키로그, 루트킷 등

침해사고에 활용되는 공격유형

- 악성코드 공격 : 바이러스, 트로이목마, 웜, 백도어 등

- 비인가 접근 : 시스템 내 취약점을 이용한 접근,정보노출 등

- 서비스 거부 공격 : S/N 정보 서비스 방해 등

|

구분 |

내용 |

|

불법 침입 |

허가받지 않은 시스템에 몰래 접속하는 행위 |

|

불법 탈취 |

서버의 관리자 권한을 탈취해 가는 행위 |

|

불법 경유 |

허가 없이 경유하여 타 시스템에 접속하는 행위 |

|

자료의 유출 |

허가 받지 않은 자료를 몰래 빼가는 행위 |

|

자료의 변조 |

허가 없이 자료의 내용을 몰래 수정해 놓는 행위 |

|

자료의 삭제 |

허가 없이 자료 자체를 삭제하는 행위 |

|

불법자료 저장 |

불법 자료를 승인 없이 저장시켜 놓는 행위 |

|

서비스 방해 |

서비스를 방해할 목적으로 잦은 접속 시도를 하는 행위 |

침해 사고 분석 절차

침해사고를 인지하게 되면, 대응을 위해 절차대로 수행하여 피해를 최소화 시키고, 복구시간을 단축시켜 정상적인 업무가 수행되도록 해야 함.

악의적인 목적을 가진 공격을 인지하게 되면 대응 절차를 차례로 수행.

- 수집 할 수 있는 최대한의 정보를 기록

- 사태를 정확하게 파악

- 제 2의 통신수단을 이용

- 문제를 최대한 억제

- Backup을 수행

- 문제 제거

- 사고 복구

- 일상 업무로 복귀

침해사고에 대한 대응

- 사고 전 준비과정: 사고가 발생하기 전 침해사고 대응 팀과 조직적인 대응을 준비

- 사고 탐지: 정보보호 및 네트워크 장비에 의한 이상 징후 탐지 / 관리자에 의한 침해사고 식별

- 초기 대응: 초기수사진행 / 사고 정황에 대한 기본 사항 기록 / 사고 대응팀 소집 / 관련부서에 통지

- 대응 전략 체계화: 최적의 전략을 결정하고 관리자 승인 획득 / 사고 조사과정에 수사기관 공조 여부를 판단

- 사고 조사: 데이터 수집 분석을 통하여 수행 / 피해 확산 및 재발 방지 방안 결정

- 보고서 작성: 의사 결정자가 쉽게 이해할 수 있는 형태로 사고에 대한 정확한 보고서 작성

- 해결: 차기 유사 공격을 식별 및 예방 하기 위한 보안정책의 수립, 절차변경, 사건의 기록, 장기 보안, 정책 수립, 기술 수정 계획 수립 등을 결정

1. 사고 전 준비

CERT팀이 사고 현장에 도착해서 빠르고 정확하게 사고대응을 실시 할 수 있도록 사전에 준비 해야 할 단계

CERT팀의 준비단계

- 사고 조사를 위한 도구(H/W,S/W)구비

- 사고 조사를 위한 문서양식 정형화

- 대응 전략 수행을 위한 적절한 정책과 운용 과정 수립

- 간부, 직원들에 대한 교육 훈련 실시

2. 사고 탐지

사고 탐지 및 사고 징후 예시

초기대응 점검 표(Initial Response Check list)를 이용하는 것이 좋음

- 대응 절차를 단계별로 수행하기 위해 사고가 탐지된 이후에 확인해야 할 세부항목 기술

≻ 현재 시간과 날짜 / 사고보고 내용과 출처 / 사건특성 / 사건발생 일시 / 관련 S/W,H/W / 사고탐지 및 사고발생 관련자의 네트워크 연결지점

- 초기대응 점검표가 완전히 작성된 이후 -> CERT팀이 활동을 시작해야 신속한 대응이 가능

- 사고대응팀 : 사고관련자와 면담을 수행 -> 초기대응 점검 표를 정확히 작성

3. 초기 대응

수집된 정보를 통해 침해사고 대응 팀은 [실제 사고 여부], [사고 영향도] 등을 검토하도록 하며, 결과를 통해 어떻게 처리할 것인지를 결정.

초기대응 단계가 마무리 되면 알 수 있는 것

- 실제로 사고가 일어났는가?(오탐 여부확인)

- 침해된 시스템에 대한 적당한 대응책이 있는가?

- 사건의 유형은 무엇인가?

- 사고로 인한 잠재적인 업무 영향은 무엇인가?

4. 대응 전략 수립

침해사고와 관련된 요인들을 고려하여 적절한 대응전략을 결정하는 단계

- 목표 : 주어진 사건의 환경에서 가장 적절한 대응전략을 결정하는 것

- 전략 : 사고와 관련된 적절한 요인들을 고려해야 함(정책, 기술, 법, 업무 등)

* DoS공격의 출처가 각기 다를 경우 대응 전략을 다르게 해야 함

5. 사고 조사

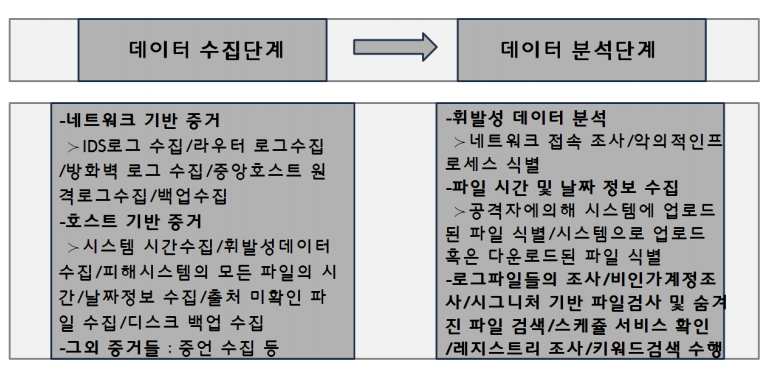

사고조사 과정은 데이터 수집 단계와 자료 분석 단계로 구분할 수 있음. 필요한 각 종 정보를 수집한 후 정보의 전체적인 분석을 수행.

ex)

6. 보고서 작성

앞서 수행한 각 단계에서 정리된 내용을 6하 원칙에 의거하여 객관적으로 보고서를 작성.

- 현재 발생한 사고로 인해 제 2,3의 피해를 막고 재발 방지를 위한 조치들이 이뤄져야 함

≻조직의 위험 우선순위 식별

≻네트워크/호스트에 대해 밝혀진 취약점에 대한 조치(IDS,접근제어,방화벽,OS패치 등)

≻시스템을 개선할 책임자 지정

≻시스템 개선이 이루어 지고 있는지 추적

≻모든 복구 과정이나 대책의 유용성 검증

≻보안 정책 개선

7. 복구 및 해결

침해사고 대응의 마지막 단계로 재발 방지를 위한 필요한 조치를 취함

volatility

vmem 파일: 가상 머신 vmware의 메모리 정보를 저장한 파일이다.

imageinfo 명령어

-> vol.py –f “C:\Users\USER\Documents\VirtualMachines\MSEdge-Win10-VMware-7e5051c4.vmem” imageinfo

Suggested Profile에 출력된 부분이 운영체제명이다. 여기서는 ‘Win10x64_10586, Win10x64_14393, Win10x64, Win2016x64_14393’라는 운영체제명을 사용하고 있다.

pslist 명령어: 시스템 프로세스 확인

PsActiveProcessHead를 가리키는 이중연결리스트를 지나가며 오프셋, 프로세스 이름, 프로세스 ID,

부모 프로세스 ID, 쓰레드의 수, 핸들의 수, 프로세스 시작 시간과 종료 시간을 보여준다.

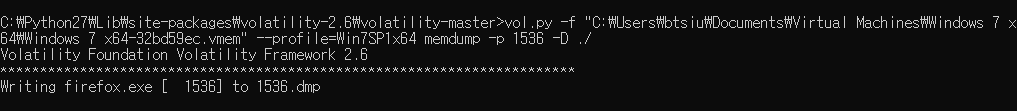

메모리 덤프 분석

imageinfo 명령어를 통해 profile 정보를 얻는다

이후 pslist 명령어를 통해 프로세스 리스트를 출력한다

firefox 관련 여러 개의 프로세스가 생성된 것을 확인

memdump 명령어를 통해 firefox.exe의 PID 1536의 덤프파일을 만들어준다

dmp 파일을 txt 파일로 바꿔주기 위해 strings.exe 설치

https://docs.microsoft.com/ko-kr/sysinternals/downloads/strings

Strings - Windows Sysinternals

Search for ANSI and UNICODE strings in binary images.

docs.microsoft.com

string.exe를 이용하여 덤프 파일의 내용을 메모장에 옮겨 줌

검색 기록과 검색한 사이트가 메모리 덤프에 저장된 것을 확인